Innovative Tech:

このコーナーでは、2014年から先端テクノロジーの研究を論文単位で記事にしているWebメディア「Seamless」(シームレス)を主宰する山下裕毅氏が執筆。新規性の高い科学論文を山下氏がピックアップし、解説する。

Twitter: @shiropen2

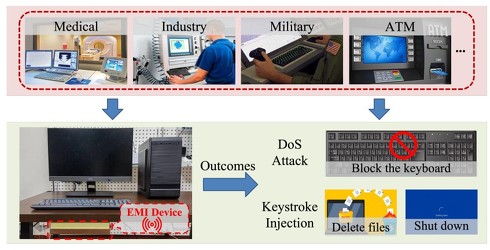

中国の浙江大学や米ミシガン大学、米ノースイースタン大学に所属する研究者らが発表した論文「GhostType: The Limits of Using Contactless Electromagnetic Interference to Inject Phantom Keys into Analog Circuits of Keyboards」は、電磁干渉(EMI)を利用して、他人のキーボードに物理的に触れることなく偽のキーストロークを注入できる攻撃を提案した研究報告である。

具体的には、キーボードの電気回路に誤った電圧を誘導し、キーボードがキーストロークを検知したと誤認識させる。これにより、キーボードのDoS攻撃を引き起こし、ランダムなキーストロークや特定のターゲットキーストロークを注入できる。

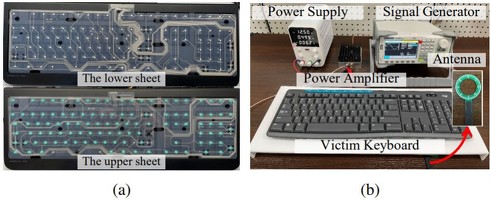

この攻撃にはいくつかのステップが含まれる。まず、攻撃者はキーボードのマトリックス回路とスキャン信号の特性を理解する必要がある。次に、特定の周波数でEMI信号を生成し、これをキーボードに向けて発信する。この信号はキーボードのGPIOピンに誤った電圧を誘導し、キーボードはこれを実際のキーストロークとして認識する。

GhostType攻撃を実行するためには、信号発生器、パワーアンプリファイア、近接場アンテナまたは指向性アンテナが必要である。まず、攻撃対象のキーボードの脆弱性を理解し、信号発生器で適切な周波数と振幅を設定する。次に、アンテナをキーボードに近づけるか、指向性アンテナを遠距離からキーボードに向ける。最後に、強化された信号をアンテナから放射し、キーボードに偽のキーストロークを注入する。

GhostTypeは2つの主な攻撃成果を達成する。1つはDoS攻撃で、短時間に大量のキーストロークを注入する。この高速なキーストローク注入により、コンピュータを継続的にスリープ状態に保つことが可能で、キーボードを完全に無効化し、通常の使用を妨害できる。

もう1つは、ランダムなキーストロークを生成するだけでなく、攻撃者が選択した特定のキーストロークを注入する。例えば「Ctrl+A」で全選択してから「Delete」キーを押すことでファイルを削除したり、「Alt+F4」でアクティブなウィンドウを閉じたり、「Windows+L」でコンピュータをロックするなど、特定のキーストローク組み合わせを注入して、コンピュータ上で特定の操作を実行させることができる。

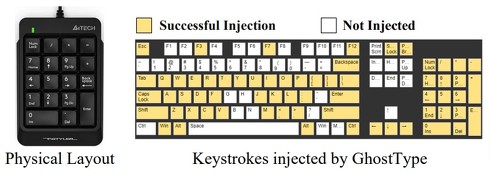

また物理的に存在しないキー、例えばアルファベットや機能キーを数値キーパッドに注入することにも成功。これは、キーボードのマトリックス回路には物理的レイアウトにはないがプログラム上で定義されている「隠されたキー」が存在するため可能となる。

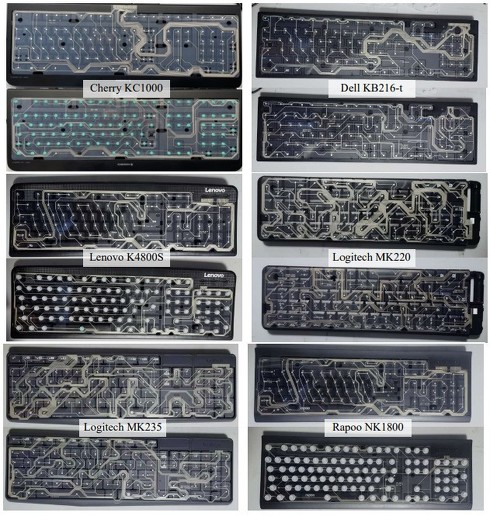

実験において、50台の市販キーボードのうち48台がGhostTypeによる攻撃に脆弱であることが判明した。これらのキーボードの内訳は、Acer、Dell、HP、Lenovo、Logitech、Microsoft、Philipsなど20の人気ブランドからリリースされた過去5年間に発売されたもので、40台がメンブレンキーボード、10台がメカニカルキーボードであり、35台がUSB接続、15台がBluetooth接続である。

結果は、偽のキーストロークを注入できるキーボードは48台中39台であり、一部のキーボードでは1分あたり最大2万2939回のキーストロークを注入できることを確認した。DoS攻撃は、48台中36台のキーボードで成功し、その成功率はほぼ100%であった。

対策として、キーボードを金属材料で遮蔽する、キーストローク感知メカニズムを強化するなどが挙げられている。

Source and Image Credits: Qinhong Jiang, Yanze Ren, Yan Long, Chen Yan, Yumai Sun, Xiaoyu Ji, Kevin Fu, Wenyuan Xu. GhostType: The Limits of Using Contactless Electromagnetic Interference to Inject Phantom Keys into Analog Circuits of Keyboards

関連記事

関連リンク

2024-02-26 23:00:00Z

https://news.google.com/rss/articles/CBMiPGh0dHBzOi8vd3d3Lml0bWVkaWEuY28uanAvbmV3cy9hcnRpY2xlcy8yNDAyLzI2L25ld3MxMTkuaHRtbNIBAA?oc=5

No comments:

Post a Comment